Основні DNS-записи простими словами

Щоб зайти на якийсь сайт, достатньо просто ввести його адресу в браузері. Однак за цією звичною дією ховається ціла система, яка допомагає компʼютеру знайти потрібний сервер у всесвітній мережі. Вона називається DNS – система доменних імен. Основна її функція – перетворювати звичні користувачам доменні імена на технічні IP-адреси серверів, де розміщено сайти.

Пояснимо, як це працює, на прикладі. Коли ви вводите назву сайту в адресний рядок браузера, наприклад hostpro.ua, DNS знаходить його IP-адресу (у нашому випадку – 172.67.75.59) і направляє вас до потрібного сервера. Це можливо завдяки спеціальному A-запису, який зберігає звʼязок між доменним імʼям і конкретною IP-адресою. Простіше кажучи, він вказує, де саме розміщено сайт із цим доменом.

У DNS існує багато інших типів записів, однак близько 13 з них використовуються найчастіше, зокрема для налаштування сайту, роботи пошти та підключення серверів. Далі розглянемо найпопулярніші типи DNS-записів і пояснимо, за що відповідає кожен з них. Для наочності покажемо, який вигляд мають ці записи на прикладі умовного сайту test.com.ua.

Типові поля DNS-записів

DNS-записи містять кілька основних полів, які визначають, як домен зіставляється з IP-адресою або іншими ресурсами. Розгляньмо, що означає кожне з них:

- Хост – вказує, до якого піддомену належить запис. Це може бути основний домен (корінь), який позначається символом @, піддомен (наприклад, www) або будь-який інший.

- Значення – головна частина запису. Залежно від типу, тут можуть міститися IP-адреса, домен, поштовий сервер, текстовий рядок тощо.

- TTL – час (у секундах), протягом якого запис зберігається в кеші DNS-сервера. Що менше значення TTL, то швидше оновлюються дані й стабільніше працює кешування.

- Пріоритет – визначає порядок використання серверів. Що менше число, то вищий пріоритет. Цей параметр дає змогу вказати резервний сервер для надійності.

- Порт – номер порту, на який надсилається запит, наприклад, 5060 для VoIP або 443 для HTTPS.

- Вага – показник, який визначає важливість записів з однаковим пріоритетом. Що більша вага, то більша ймовірність використання саме цього запису.

- Протокол – вказує, який мережевий протокол використовується для обробки запитів: TCP чи UDP. Найчастіше застосовується в SRV-записах, де важливо знати тип з’єднання.

Щоб дізнатися, як очистити кеш DNS, перегляньте нашу попередню статтю.

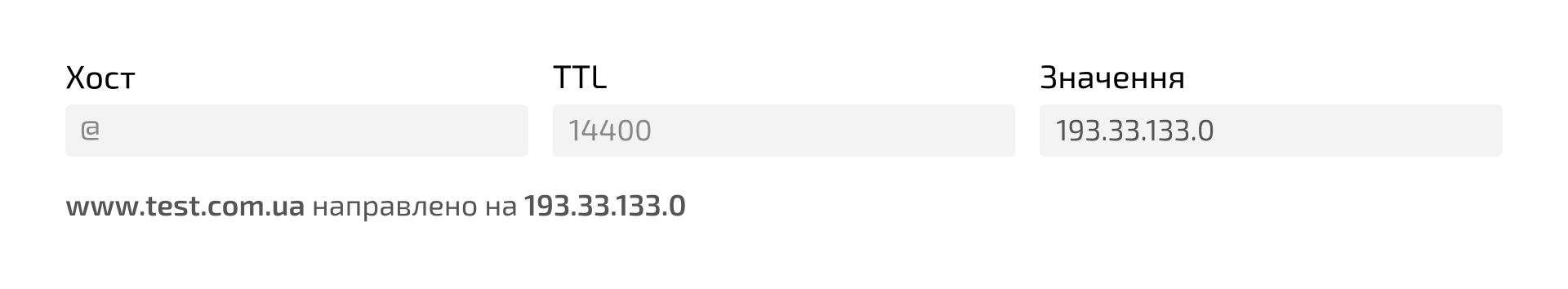

A – відповідність домену IPv4-адресі

Це обовʼязковий DNS-запис для сайтів, які використовують адресу IPv4. Він зіставляє доменне імʼя з відповідною IP-адресою, за якою знаходиться сайт. Завдяки цьому запису користувач може просто ввести домен сайту, а не запамʼятовувати числову адресу.

Здебільшого сайти мають лише один А-запис, однак їх може бути кілька. Наприклад, якщо сайт використовує кілька серверів для рівномірного розподілу навантаження або резервування.

Розгляньмо, як виглядає цей запис:

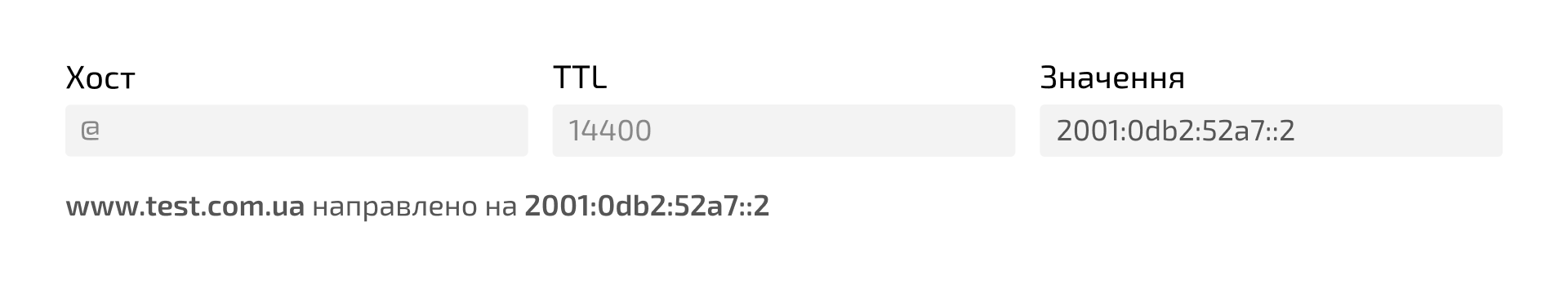

AAAA – відповідність домену IPv6-адресі

Це альтернатива запису «A», яку використовують для доменів з адресою IPv6. IPv6 – це новий протокол інтернет-зʼєднання, який має значно ширший адресний пул. На відміну від IPv4, який використовує 32 біти, IPv6 має 128 бітів, що забезпечує значно більше унікальних IP-адрес.

У нашому прикладі IPv6-адреса має такий вигляд: 2001:0db2:52a7::2. Усі інші параметри DNS-запису залишаються незмінними.

Система DNS використовує цей запис лише тоді, коли домен має саме IPv6-адресу. У такому разі А-запис стає необовʼязковим, однак, якщо ви не будете його використовувати, сайт буде доступний тільки для користувачів і серверів, які підтримують протокол IPv6. Тому оптимально налаштовувати обидва записи – A та AAA, щоб забезпечити максимальну доступність сайту.

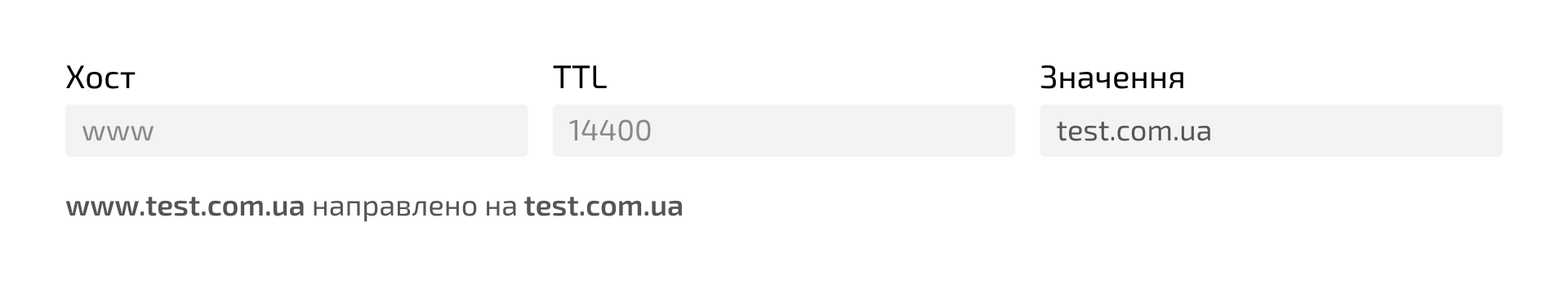

CNAME – щоб один домен вказував на інший

Запис CNAME використовується тоді, коли потрібно, щоб один домен вказував на інший. Інакше кажучи, цей запис створює псевдонім основного домену. CNAME не вказує IP-адресу напряму. Натомість він передає запит на інший домен, а далі DNS-система виконує запит до A- або AAAA-запису цього «основного» домену.

Альтернативне імʼя найчастіше використовується для піддоменів, наприклад www.test.com.ua можна налаштувати як CNAME до test.com.ua. У цьому випадку test.com.ua є канонічним іменем, а www.test.com.ua – його псевдонімом. Це зручно, бо якщо зміниться адреса основного домену, псевдонім автоматично підтягне оновлені дані.

Ось як це виглядає на практиці:

MX – який сервер обробляє вхідну пошту для домену

MX-запис відповідає за доставку електронної пошти. Він вказує, куди мають надсилатися листи, що надходять на корпоративну пошту на домені. У MX-записі не вказується IP-адреса напряму — натомість задається доменне ім’я поштового сервера, який уже через A- або AAAA-записи прив’язується до IP.

У цьому записі може бути одразу кілька поштових серверів. Їхня важливість визначається за значенням пріоритету: що менше число, то вищий пріоритет має сервер. Наприклад, якщо сервер «А» має пріоритет 10, а сервер «В» – 20, то спочатку пошта намагатиметься потрапити на сервер «А», і лише якщо він виявиться недоступним, перенаправиться на сервер «В».

Крім того, можна налаштувати рівний пріоритет для кількох серверів, тоді навантаження розподілятиметься рівномірно. У нашому прикладі основним поштовим сервером є mail.test.com.ua з пріоритетом 10.

TXT – текстовий запис

Дозволяє додавати текстові дані до DNS. Раніше він слугував звичайною текстовою нотаткою, однак нині розміщені тут дані може зчитувати машина. Зокрема TXT-записи використовують для налаштування служб, які потребують перевірки безпеки, автентичності або підтвердження володіння доменом.

Найчастіше в TXT розміщують SPF, DKIM і DMARC – записи, які підтверджують право сервера на надсилання пошти від імені домену. Завдяки їм зменшується ризик фішингу, потрапляння в спам і підробки листів. Окрім цього важливо розуміти загальні принципи безпеки електронної пошти на домені, щоб захистити його від спаму та зменшити кількість небажаних листів.

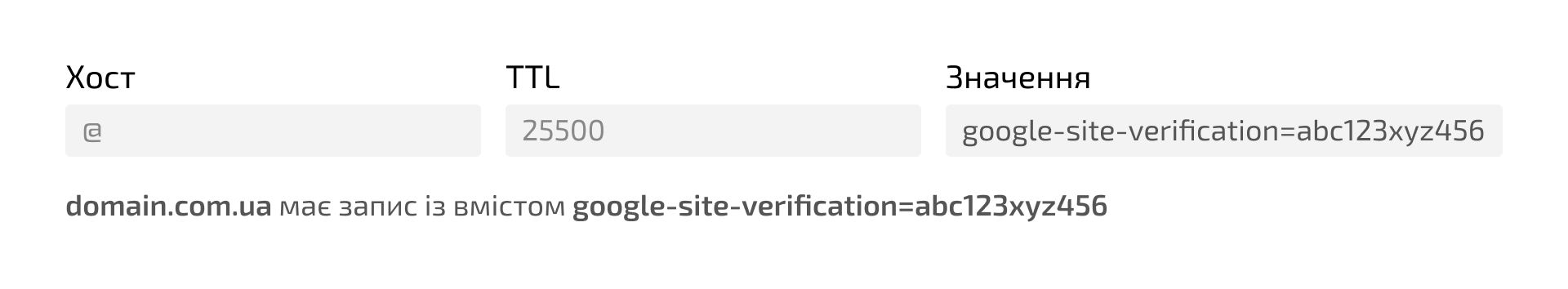

Також цей тип запису може використовуватись для підʼєднання сторонніх сервісів, адже деякі з них просять додати спеціальний код для підтвердження володіння доменом. Наприклад, для підключення Google Search Console потрібно додати в TXT-запис ось такий текст:

TXT-записи можуть містити як одну, так і кілька текстових частин, але довжина кожної з них не повинна перевищувати 255 символів. Якщо текст довший, його можна розбити на окремі частини, взяті в лапки. Важливо також стежити, щоб записи не конфліктували між собою, інакше є ризик, що служба зчитає їх некоректно.

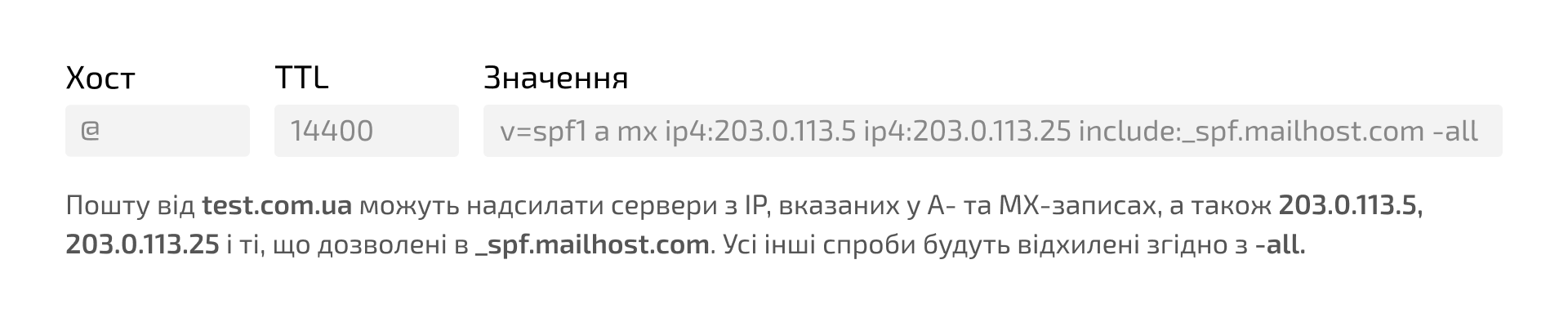

SPF – захист від підробленої пошти

Це текстовий запис зі списком серверів, яким дозволено надсилати електронні листи з вашого домену. Це один із методів захисту корпоративної пошти від спаму та фішингових атак. Поштовий сервіс одержувача перевіряє SPF-запис, щоб переконатися, що лист надіслали саме ви. Якщо надходить лист із сервера, якого немає у SPF, він не доставиться або потрапить до спаму.

SPF оформлюється у вигляді TXT-запису, де вказуються всі дозволені сервери. Наприклад, якщо ви плануєте надсилати листи через Google Workspace, у записі повинен бути відповідний домен або IP-адреса. Такий запис може виглядати так:

Докладну інструкцію з налаштування SPF-захисту, ви можете знайти в нашому попередньому матеріалі.

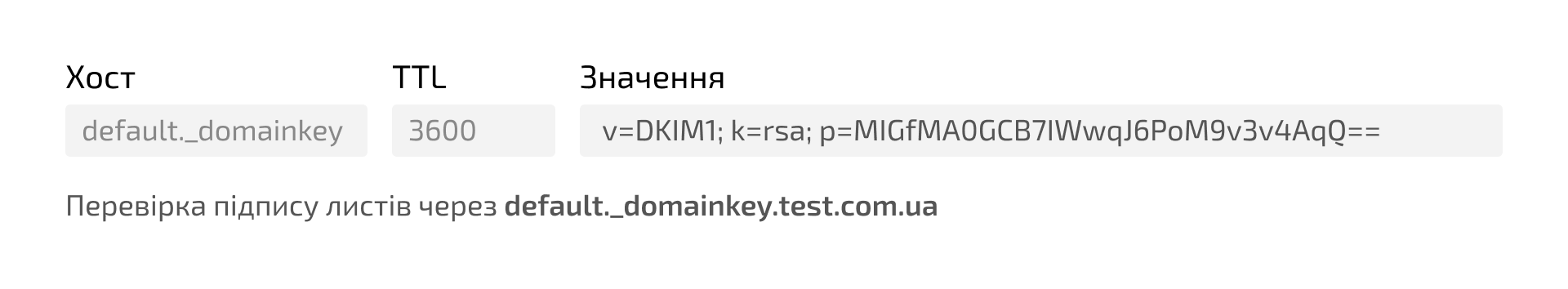

DKIM – цифровий підпис домену

Це ще один запис, який дозволяє підтвердити достовірність домену під час надсилання електронних листів. Коли він увімкнений, до заголовка листа додається цифровий підпис, повʼязаний із доменом відправника. Потім поштова служба одержувача перевіряє цей підпис за публічним ключем, який зберігається у DNS вашого домену. Якщо дані не збігаються – лист потрапляє до спаму.

Під час створення DKIM-запису генерується пара ключів: приватний і публічний. Приватний зберігається на сервері, з якого надсилаються листи, саме ним відправник підписує листи. Публічний додається у DNS-запис домену, його використовує поштова служба для перевірки: чи не було змінено вміст листа під час передачі та чи справді повідомлення надійшло з дозволеного джерела.

Варто зауважити: DKIM не працює самостійно. Найкраще захист забезпечується в тандемі з вищезгаданим SPF та DMARC, про який ми розповімо далі.

Як створити DKIM-запис всього за кілька хвилин – дивіться у нашій попередній інструкції.

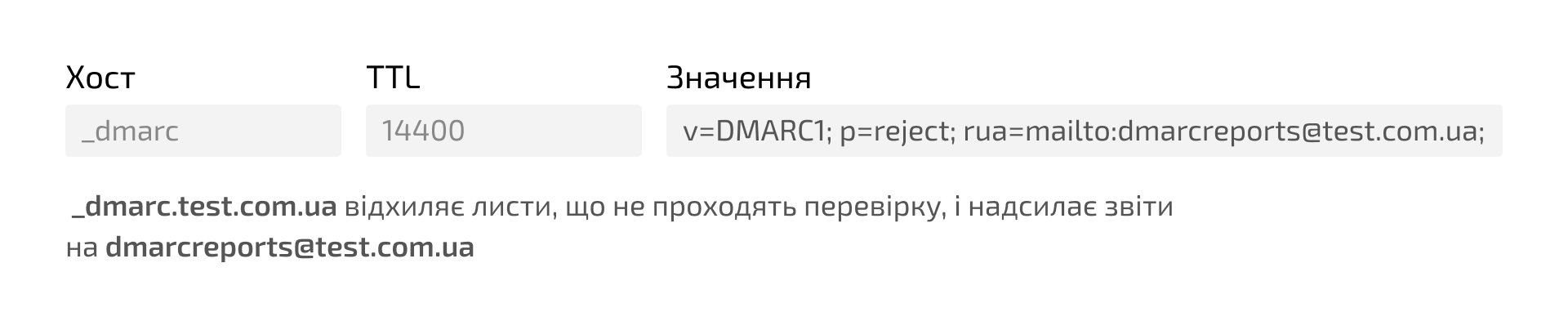

DMARC – інструкція для фільтрації листів

Завершальний запис у системі автентифікації домену. DMARC вказує поштовому сервісу, що робити з листом після перевірки SPF- та DKIM-записів. Якщо обидві перевірки пройдено успішно – лист доставляється адресату. В іншому випадку застосовується політика, зазначена в DMARC, яка визначає подальшу долю листа.

Залежно від налаштувань лист може бути:

- доставлений зі спеціальною позначкою;

- переміщений у спам;

- повністю заблокований.

DMARC також можна налаштувати так, щоб отримувати звіти про всі спроби надсилання листів від імені вашого домену. Так ви зможете перевірити роботу налаштувань, виявити підозрілі розсилки та зрозуміти, хто намагається підробити вашу пошту.

Памʼятайте, цей запис не працює окремо, він повністю залежить від SPF і DKIM. Утрьох ці записи надають повний захист поштового трафіку вашого домену.

SRV – де знайти сервіс і як до нього підʼєднатися

Цей запис показує, на якому сервері працює певна мережева служба і на який порт мають надходити запити до неї. Найчастіше SRV-запис використовують для служб, які не працюють на стандартних портах або мають кілька серверів. Такими службами є:

- VoIP – більшість IP-телефонії працює через SIP-протокол, а в SRV-записах вказується, куди мають направлятись дзвінки.

- Поштові служби – SRV автоматично визначає, на який сервер підʼєднати клієнта, що пише електронною поштою.

- Авторизація для команди – активно використовується в локальних мережах, де SRV допомагає знайти сервер для автентифікації.

- Ігрові сервери Minecraft – за допомогою цього запису можна створити сервер, до якого будуть приєднуватися гравці без введення порту вручну.

На відміну від більшості DNS-записів, які містять лише сервер або його IP-адресу, SRV-запис також указує порт, через який працює служба. Це особливо зручно, коли одна служба доступна через різні порти або коли сервер обслуговує кілька сервісів одночасно.

У SRV обовʼязково потрібно вказувати не лише пріоритет, а й вагу сервісів. Як уже зазначалось, запити спершу спрямовуються до сервера з нижчим пріоритетом, а якщо пріоритети однакові – обирається той сервіс, який має більшу вагу.

Розгляньмо приклад заповнення SRV-запису:

NS – визначає, де зберігаються DNS-записи домену

У цьому записі вказано, до яких серверів потрібно звертатися, щоб отримати DNS-дані домену. Простіше кажучи, коли хтось намагається дізнатися IP-адресу сайту, саме NS-запис вказує, де цю інформацію шукати. Це один із найважливіших записів: якщо його не налаштувати, система не зможе знайти інші записи, бо не буде знати, де їх шукати.

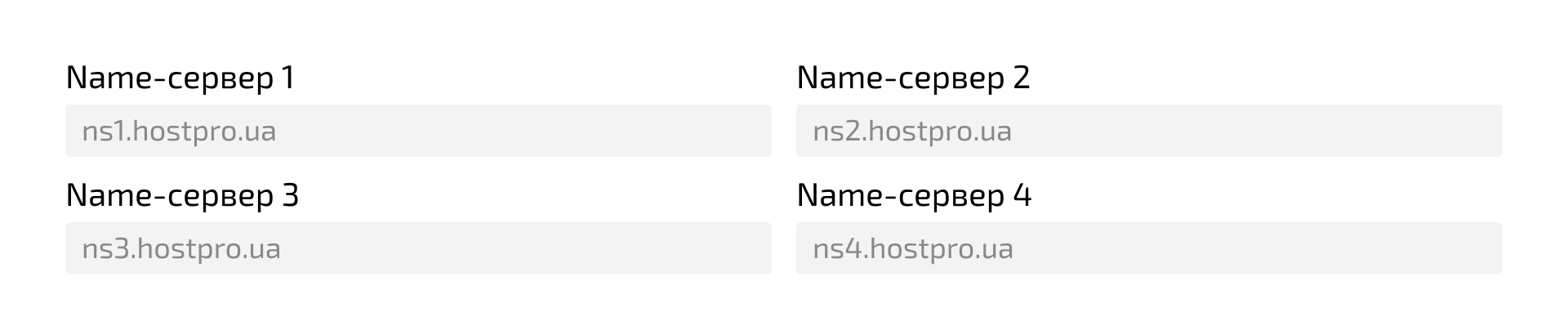

У кожного домену має бути щонайменше два NS-записи: основний та резервний. Це потрібно на випадок, якщо перший сервер стане недоступним, тоді запит буде автоматично переадресований до другого. Зазвичай NS-записи прописуються під час реєстрації домену чи хостингу, а якщо ви замовите їх в HostPro, ми налаштуємо все за вас. Достатньо просто активувати опцію «Name-сервери за замовчуванням».

Варто зазначити, що на сервері, на який вказує NS-запис, зберігаються всі записи зони, крім CNAME.

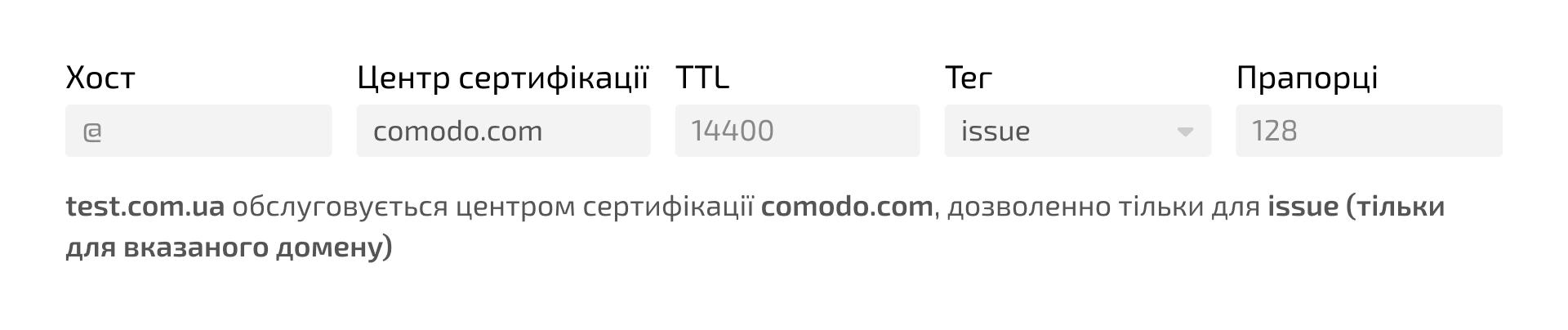

CAA – контроль видачі SSL-сертифікатів

У цьому записі вказується, який сертифікаційний центр має право видавати SSL-сертифікат для домену. Наприклад, якщо в записі вказано лише Comodo, то спроба замовити сертифікат у Certum завершиться відмовою, адже в CAA-записі немає відповідного дозволу.

Цей запис не є обовʼязковим, без нього можна буде замовити SSL у будь-якого сертифікаційного центру. Але якщо ви хочете контролювати, хто має право його випускати, варто прописати це в CAA-записі. Зазвичай це роблять сайти з високими вимогами до безпеки й великі компанії, як-от банки чи державні структури.

У цьому вікні можна вказати одразу кілька центрів сертифікації, якщо ви плануєте отримати сертифікати від різних компаній. Але тоді потрібно стежити, щоб усі необхідні центри були додані до CAA-запису, інакше запит на видачу SSL буде автоматично відхилено.

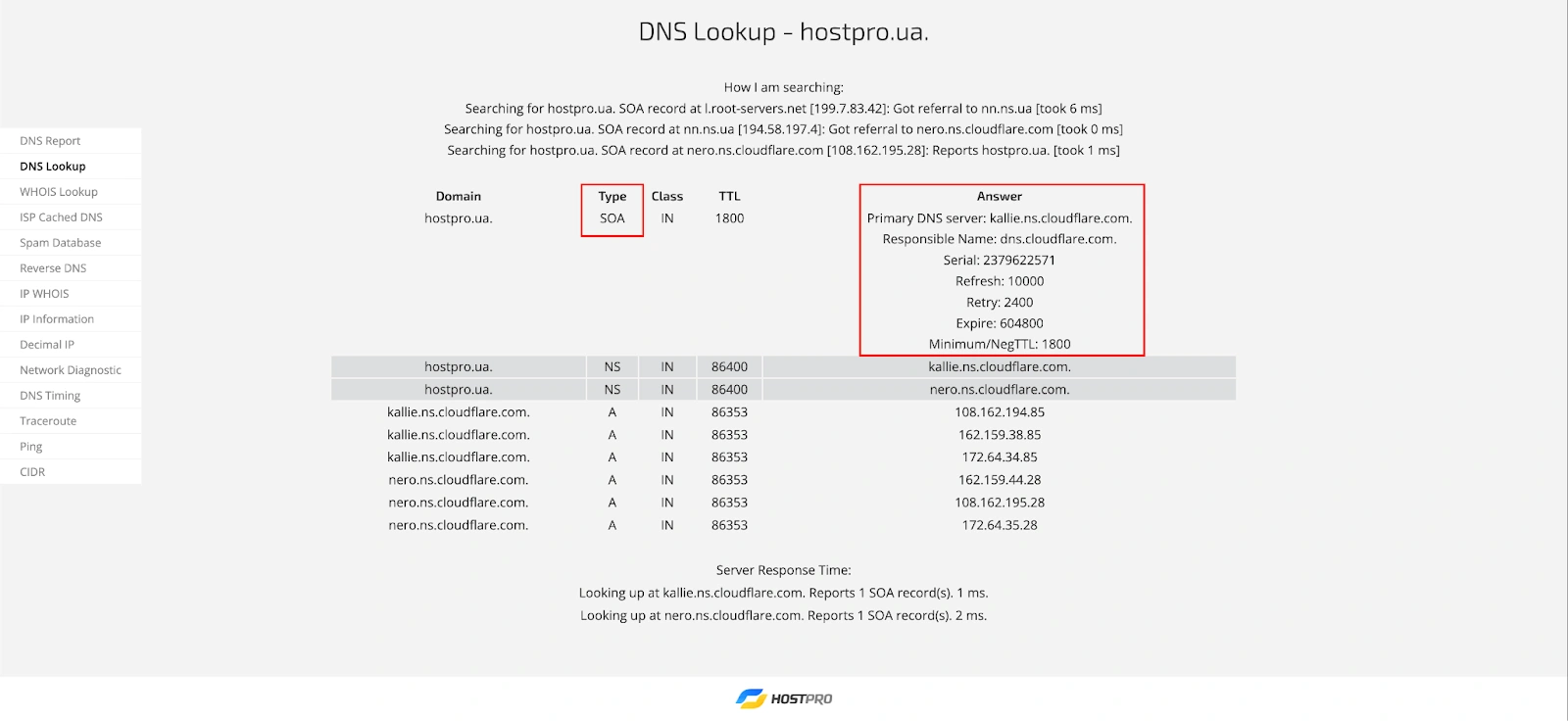

SOA – основна інформація про домен

Це спеціальний запис, який містить усю службову інформацію про доменну зону. Він указує на основний DNS-сервер, відповідальний за певну зону, а також містить контактні дані адміністратора, налаштування кешування та інші важливі параметри. Цей запис потрібен для правильної роботи DNS, особливо коли кілька серверів обслуговують один домен.

DNS зона із SOA-записом створюється автоматично після додавання відповідного домену на хостинг, а також синхронізується між серверами, які його обслуговують. Цей запис можуть налаштовувати лише особи з відповідним доступом – звичайні користувачі не можуть його редагувати. Завдяки цьому запису зміни в зоні (наприклад, SPF- або MX-записах) впроваджуються коректно й вчасно.

SOA-запис включає такі поля:

- Primary NS – основний DNS-сервер, відповідальний за зону. Саме він надає оновлення іншим серверам.

- Responsible Name – email адреса відповідальної служби або особи. Здебільшого позначається у форматі admin.test.com.ua, де замість @ ставиться крапка.

- Serial – серійний номер змін. Збільшується щоразу після редагування зони, щоб DNS-сервери відразу бачили нові зміни.

- Refresh, Retry, Expire, TTL – параметри, які визначають час, за який повинні оновлюватись сервери та кешуватися дані.

Цей запис є обовʼязковим для будь-якої доменної зони, адже без нього вона не зможе стабільно функціонувати.

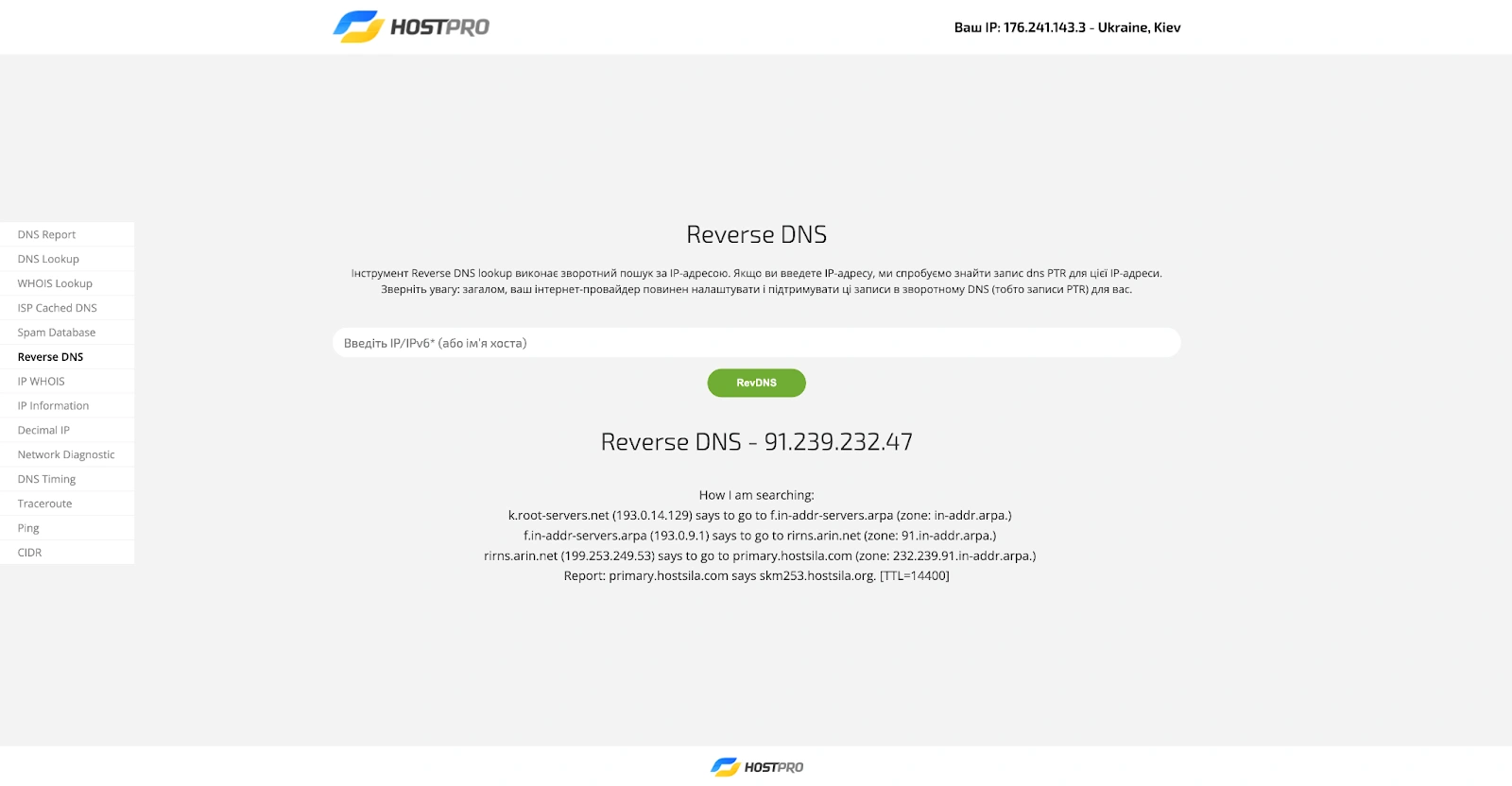

PTR – зворотний DNS-запис

Якщо всі інші DNS-записи перетворюють доменне ім’я на IP-адресу, то PTR працює навпаки – перетворює IP на домен чи піддомен. Це називають зворотним резолвінгом (Reverse DNS або rDNS), і саме з його допомогою поштові сервіси перевіряють, з якого сервера надійшов лист.

Цей запис є обовʼязковою умовою коректної роботи багатьох поштових сервісів. Без нього пошта не буде доставлятись або потраплятиме до спаму, навіть якщо записи SPF, DKIM і DMARC правильно налаштовані. Це особливо важливо для корпоративних поштових адрес, з яких здійснюються масові розсилки.

PTR-запис дозволяє вирішувати одразу кілька завдань:

- Антиспам. Фільтри електронної пошти перевіряють цей запис на відповідність IP-адреси тому домену, з якого надійшов лист.

- Доставка пошти. Якщо у вас немає PTR-запису або він неправильно налаштований, листи просто полетять у спам.

- Зручне ведення журналу. Можна налаштувати, щоб замість IP-адрес у логах зберігалися доменні імена. Такі журнали краще читаються, спрощують діагностику помилок і моніторинг активності.

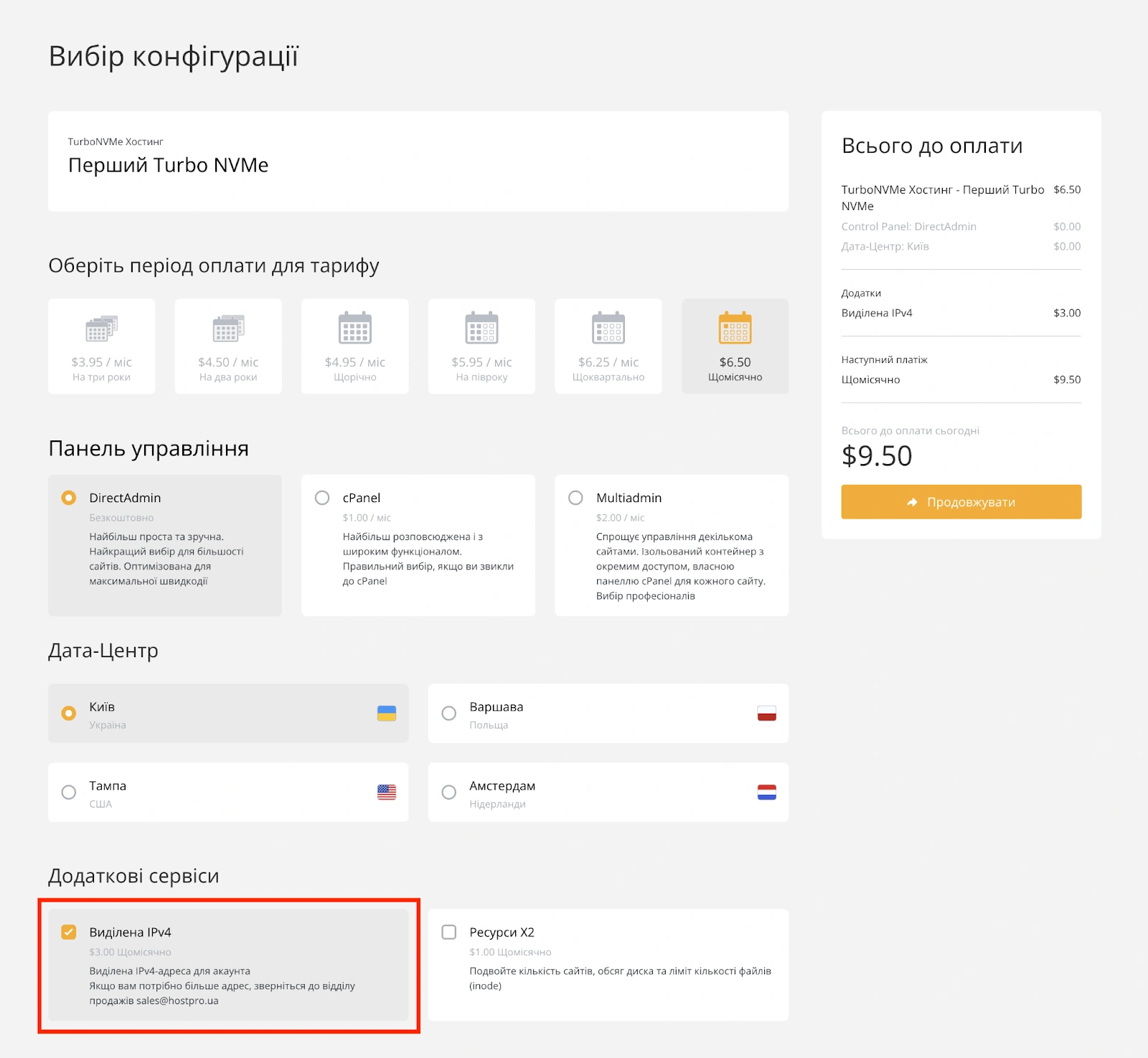

PTR прописується не в DNS-зоні домену, а на стороні власника IP-адреси. Якщо ви орендуєте VPS або шаред-хостинг можна підʼєднати виділений IP – тоді хостинг-провайдер додасть PTR-запис, а вам потрібно буде лише вказати відповідний домен.

Якщо ви користуєтесь загальним IP, змінити PTR не вийде, адже запис один на всіх клієнтів. У такому разі, якщо вам важлива стабільна доставка листів, краще замовити виділений IP. У HostPro ви можете замовити виділений IP прямо під час вибору тарифу хостингу або додати його пізніше в панелі керування – усе максимально зручно.

У попередній інструкції ми розповідали, як налаштувати PTR-запис на послугах VPS/VDS та виділеного IP.

Наостанок

DNS-записи – це обовʼязкові елементи коректної роботи будь-якого сервісу. Саме вони визначають, куди спрямовувати трафік, як обробляти листи та як взаємодіяти з іншими системами.

Більшість DNS-записів потрібно налаштовувати вручну – вносити дані, перевіряти їхню правильність й розбиратися в типах. Однак з HostPro все простіше: всі необхідні DNS-записи для сайту, пошти та інших сервісів налаштовуються автоматично в панелі хостингу. А якщо виникнуть питання – ви завжди можете звернутися до нашої техпідтримки, яка допоможе оперативно все вирішити.

Можливо, вас зацікавить

Вам потрібно перенести міжнародний домен від іншого реєстратора? Ми в HostPro пропонуємо зручний і...

У цій статті розповімо, як перенести домен в українській зоні на обслуговування в HostPro....

Якщо ви вирішили змінити реєстратора, який обслуговуватиме доменне ім’я вашого сайту, то вам потрібно...

Наш телеграм

з важливими анонсами, розіграшами й мемами

Приєднатися