Зміни щодо правил випуску Code Signing SSL-сертифікатів

З 1 червня 2023 року CA/Browser Forum оновив правила щодо випуску Code Signing сертифікатів з метою додаткового захисту від потрапляння шифрування в чужі руки. На зміни відреагував також центр сертифікації Sectigo – відтепер клієнти не визначатимуть, як і де зберігатиметься приватний ключ для сертифіката.

Натомість Sectigo (Comodo) OV Code Signing сертифікати будуть встановлюватись на HSM (hardware security module) USB носій та безпечно доставлятись із США на фізичну адресу клієнтів.

Будь ласка, зверніть увагу! У звʼязку з повномасштабним вторгненням росії USB носії наразі не надсилаються до України. Однак центр сертифікації може доставити пристрій в будь-яку іншу найближчу країну, окрім тих, які підтримують агресію проти нас.

Ви також можете використовувати власний пристрій, однак він обовʼязково має бути FIPS-сумісним та підтримувати атестацію ключа із зовнішньою перевіркою.

Наразі підтримується наступне обладнання:

- Thales/Safenet Luna і netHSM-пристрої

- Yubico FIPS Yubikeys (лише для ключів ECC)

У майбутньому цей список може бути розширено, оскільки все більше апаратного забезпечення та послуг пропонують підтримку атестації ключів.

Що таке Code Signing сертифікат?

Code Signing SSL – це сертифікат для підпису програмного забезпечення або скриптів, який підтверджує автора програми та гарантує, що код не був змінений, після того, як на нього було накладено цифровий підпис. Їх також називають сертифікатами для розробників.

Чи не вплинуть нові правила на наявні сертифікати?

Ви можете продовжувати використовувати активний Code Signing сертифікат. І жодних додаткових заходів для цього вживати не потрібно.

Однак варто зауважити, що перевипуск вашого Code Signing сертифікату потрібно буде здійснювати вже на HSM/токені.

Якою тепер буде процедура перевипуску сертифікату Code Signing?

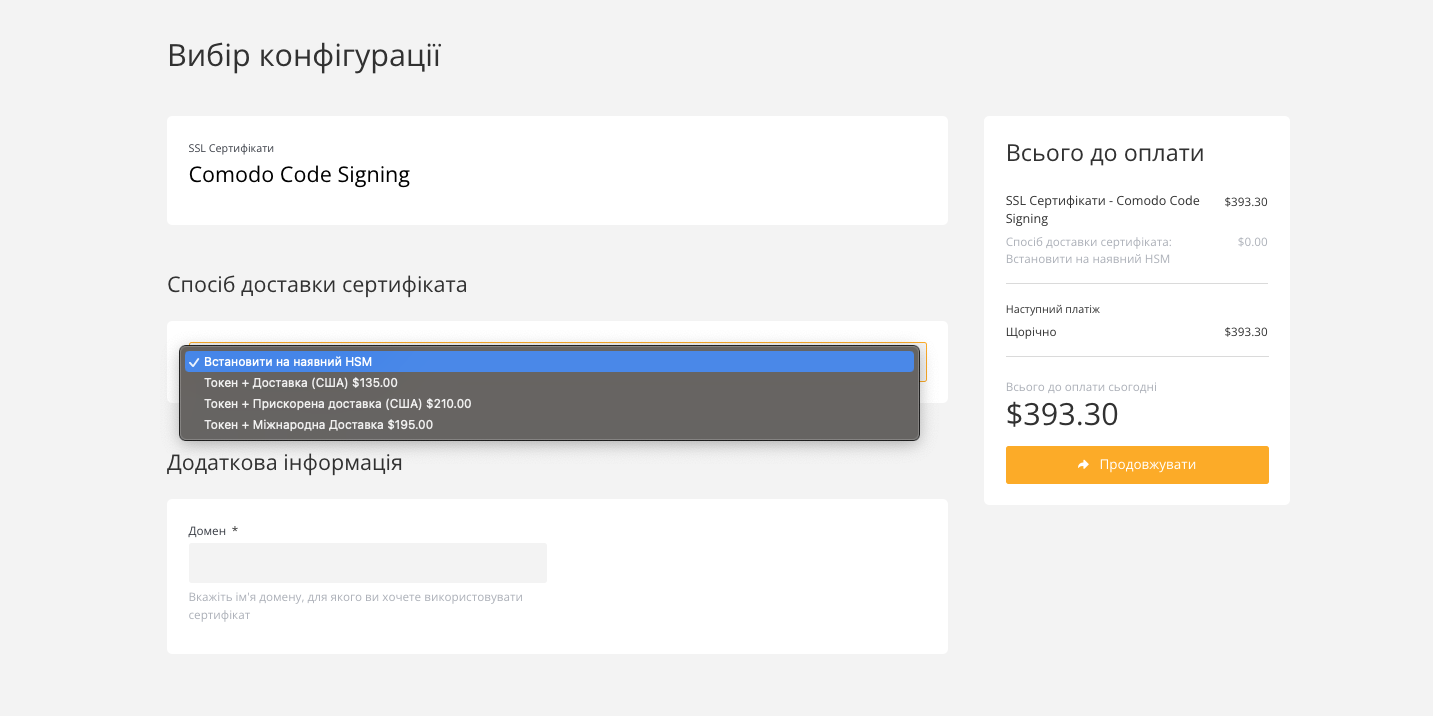

Відтепер при замовленні SSL-сертифікату Code Signing ви зможете самостійно обирати спосіб доставки сертифікату:

- Використовувати власний HSM

- Токен + доставка (по території США) $135.00 – додатково до вартості SSL

- Токен + прискорена доставка (по території США) $210.00 – додатково до вартості SSL

- Токен + міжнародна доставка (із США в Україну або інші країни) $195.00 – додатково до вартості SSL

Як згенерувати пакет підтвердження Public Key на Luna Network Attached v7.x HSM?

Luna HSM генерує public key confirmation package (пакет підтвердження публічного [відкритого] ключа). За допомогою нього можна перевірити, що пара ключів – приватного (Private key), який відомий лише власнику, та публічного (Public key) – який може бути опублікований у сертифікаті та використовується для перевірки достовірності підписаного документа, справді була згенерована та збережена в Luna HSM.

Згенеровані файли підтвердження відкритого ключа, або (PKC) – це файли DER PKCS7, які містять ланцюжок сертифікатів.

Під час генерації PKC для пари ключів RSA є два можливі формати:

- TC-Trust Center – у цьому форматі PKC містить 3 сертифікати, і ланцюжок не закінчується очікуваним root-ом SafeNet.

- Chrysalis-ITS – у цьому форматі PKC містить 5 сертифікатів, а ланцюжок закінчується очікуваним root-ом SafeNet.

Приклад створення пакету підтвердження публічного ключа у форматі Chrysalis-ITS

Крок 1.

Після підключення пристрою створюємо пару ключів RSA, CSR і PKC у форматі Chrysalis-ITS.

Згенеруємо пару ключів RSA на Luna Partition1 за допомогою утиліти LunaCM2 і команди:

Windows

c:\ cd c:\Program Files\SafeNet\LunaClient

c:\Program Files\SafeNet\LunaClient\> lunacm

Linux

> cd /usr/safenet/lunaclient/bin

./lunacm

COMMAND:

cmu gen -modulusBits=3072 -publicExp=65537 -sign=T -verify=T -label=example-key -extractable=falseЗверніть увагу: параметри -extractable=false і -sign=T є обов’язковими. Без них Luna не зможе використати цей ключ для підписання CSR.

Крок 2.

Отримайте дескриптори ваших Public key та Private key у виводі наступних команд:

cmu list -class public

cmu list -class privateКрок 3.

Створіть CSR за допомогою команди (замініть AAA та BBB на ваші Public key та Private key відповідно):

cmu requestcert -publichandle=AAA -privatehandle=BBB -C=CA -L=Ottawa -O=Sectigo -CN=PKC Test Cert -outputFile=rsacsr.pemКрок 4.

Створіть PKC, виконавши таку команду. Замініть AAA на свій відкритий ключ [Public key]:

cmu getpkc -handle=AAA -outputfile=<filename>.p7b -pkctype=2 -verifyКрок 5.

Збережіть <filename>.p7b, щоб надіслати його як пакет підтвердження Public key.

Крок 6.

Двічі клацніть <filename>.p7b, щоб переглянути ланцюжок сертифікатів.

Цей PKC-файл ви зможете завантажити при замовленні/перевипуску Code Signing SSL.

Як згенерувати пакет підтвердження на YubiKey 5 FIPS Series HSM?

Ця інструкція підійде лише для Windows. Якщо у вас інша операційна система, будь ласка скористайтеся гайдами на сайті YubiCo.

Крок 1.

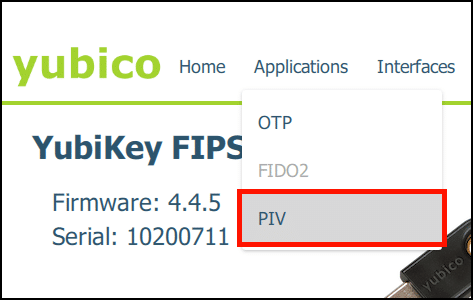

Підключаємо YubiKey 5 FIPS HSM і запускаємо YubiKey Manager. Ваш пристрій YubiKey 5 FIPS має відображатися у вікні.

Крок 2.

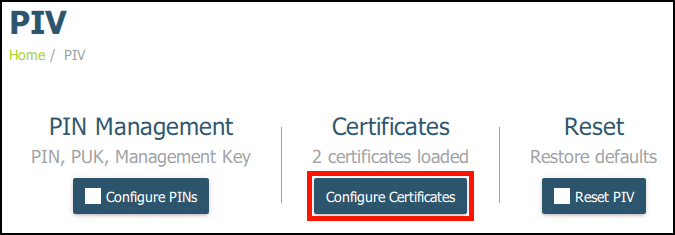

Переходимо у розділі “Application” ⇒ “PIV” і натискаємо “Configure Certificates”.

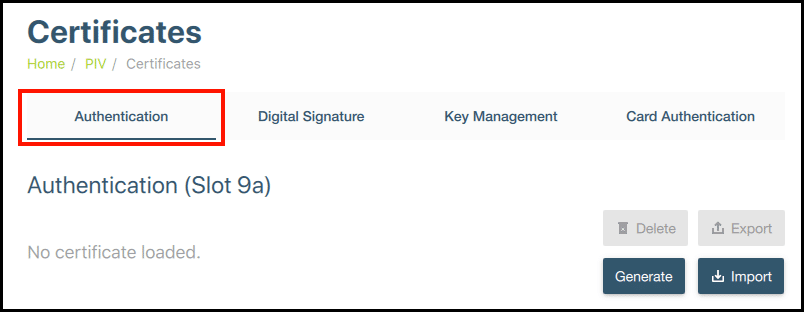

Крок 3.

На вкладці Authentication (Slot 9a) [для Code Signing EV-сертифікатів] клікаємо Generate.

Крок 4.

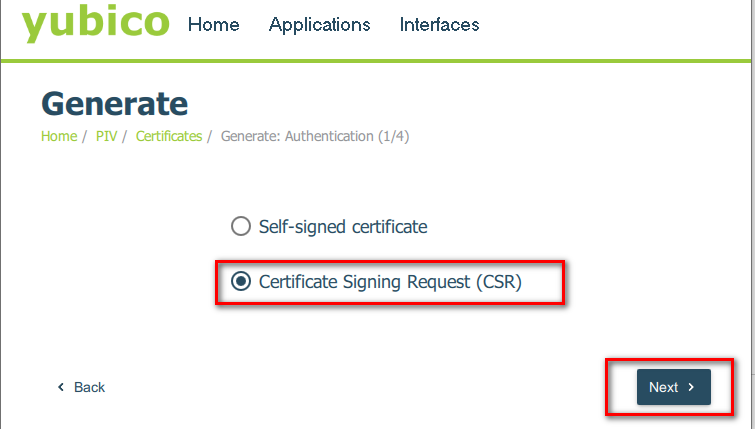

У чекбоксі обираємо Certificate Signing Request (CSR) і натискаємо Next.

Крок 5.

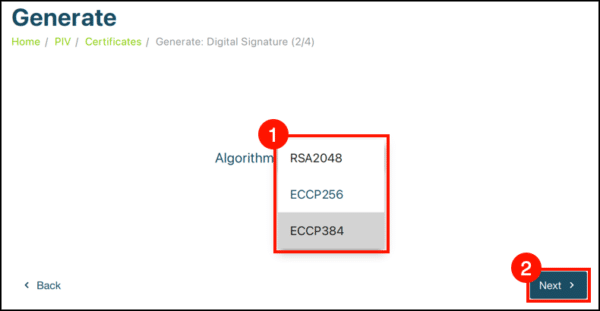

Зі спадного меню обираємо алгоритм (ECCP256 або ECCP384) та натискаємо “Далі”.

Крок 6.

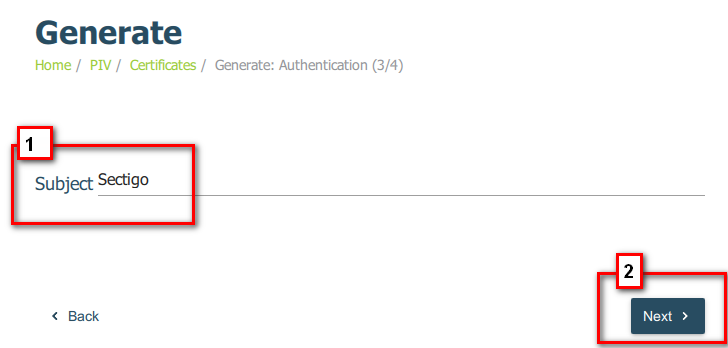

Вводимо назву вашої організації у полі Subject.

Крок 7.

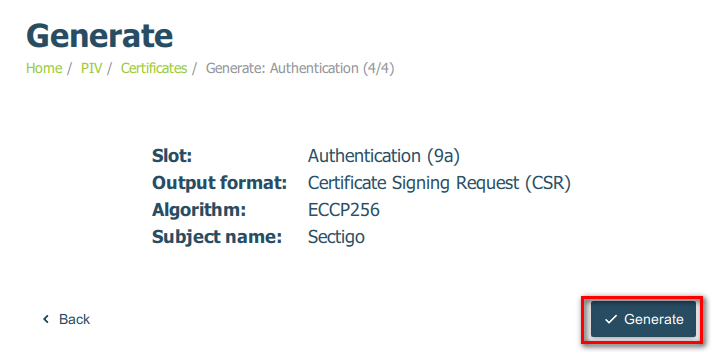

Перевіряємо відображені дані й натискаємо “Generate”.

Крок 8.

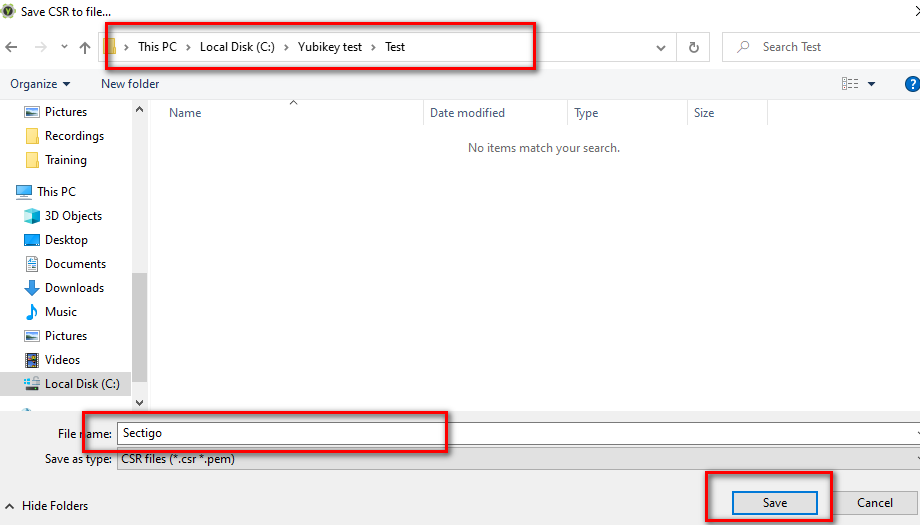

Обираємо директорію, вводимо впізнавану назву файлу, щоб потім легко його знайти, і зберігаємо у форматі CSR.

Крок 9.

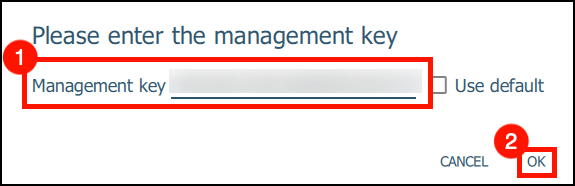

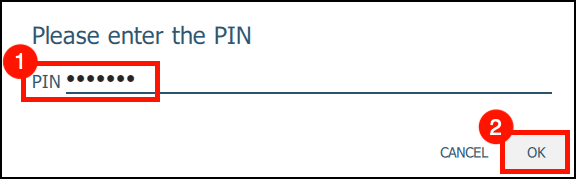

Введіть ваш Management Key YubiKey і натисніть OK. Далі введіть пін-код YubiKey і теж натисніть OK.

Крок 10.

А тепер згенеруємо підтвердження. Для цього відкриємо Windows PowerShell від імені адміністратора. Змінюємо директорію на директорію YubiKey:

cd 'C:\Program Files\Yubico\YubiKey Manager\'Щоб згенерувати сертифікат атестації, виконаємо таку команду (не забудьте змінити назву файлу в шляху):

.\ykman.exe piv keys attest -F PEM 9a <filename>.crtКрок 11.

Щоб отримати проміжний сертифікат, виконаємо команду:

.\ykman.exe експорт сертифікатів piv -F PEM f9 intermediateCA.crtКрок 12.

Щоб закодувати сертифікати атестації в base64 як єдиний файл, виконаємо наведені нижче команди (команда certutil encode додає верхній/нижній колонтитул PEM, які НЕ повинні бути включені, а findstr видалить їх):

type attestation.crt intermediateCA.crt > attestation.pem

certutil -encode attestation.pem attestation.b64

findstr /v CERTIFICATE attestation.b64 > attestation.b64 Збережіть файл. Далі ви зможете завантажите його як файл атестації у формі замовлення Code Signing сертифікату.

Висновок

На цьому, власне, і все. Ми з вами зʼясували, як відбуватиметься замовлення/перевипуск сертифікатів підпису коду відповідно до змін.

Памʼятайте, що ви завжди можете покластися на нашу допомогу із замовленням та випуском вашого Code Signing сертифікату. Просто зверніться у наш Відділ техпідтримки, ми у швидкому доступі 24/7.

Можливо, вас зацікавить

Як підключити на сайт SSL-сертифікат (на прикладі Comodo Positive)

Ми покажемо, як встановити SSL на WordPress-сайт через cPanel на прикладі одного з найпопулярніших...

| Оновлено: 28.10.2024

Встановлення SSL-сертифіката на IIS

Якщо Ви використовуєте веб-сервер IIS, встановлення ssl-сертифіката можна поділити на два основних етапи. Перший...

| Оновлено: 22.12.2022

Наш телеграм

з важливими анонсами, розіграшами й мемами

Приєднатися