Як захистити сайт на WordPress, закривши доступ до адмінки?

А навіщо, власне, закривати доступ на сторінку адміністраторів? Це досить просто: якщо не вживати ніяких дій із захисту сайту, одного разу ви побачите не головну сторінку, а лише напис: «Вітаємо! Ми вас зламали». Або й того гірше – не побачите нічого. Просто порожнечу.

Якщо злам виконаний не дилетантами і не жартома, все може виявитися ще страшніше –вони можуть отримати доступ до фінансових операцій або налаштувати бекдор, щоб мати доступ до сайту в будь-який час. В зв’язку з цими негативними факторами ви можете не дорахуватися денного заробітку, спостерігати за невеликим відтоком користувачів або втратити когось назавжди (злами часто відлякують навіть найвідданіших клієнтів).

Ми завбачливі і завжди робимо резервні копії ваших сайтів. Якщо раптом у вас трапився такий казус, звертайтеся до нашої служби підтримки – ми допоможемо повернути все як було. Наведені вище ситуації – результат одного з найпопулярніших зламів – Brute-force attack або атака методом повного перебору. Назва розкриває його головну мету.

Якщо ви не вживаєте ніяких заходів для власного захисту, рано чи пізно вам доведеться зіткнутися з несанкціонованим доступом. Гарна новина полягає в тому, що існує безліч простих і доступних засобів захисту, які коштуватимуть вам лише декілька хвилин часу.

Атака методом повного перебору – в чому її особливість?

Ці хакерські прийоми націлені на адмінку входу WordPress: http:// ваш_сайт.com/wp-login.php (всі знають класичне посилання для доступу до цієї сторінки).

На ідеальному сайті зловмисники не просунуться навіть далі сторінки ім’я користувача і пароль. Як мінімум, так повинно бути (але часто це не так).

Вгадайте, який логін досі є найпопулярнішим серед адміністраторських? Так-так, саме “admin”. Це на 50% полегшує завдання хакерам. Ну а другий найпопулярніший логін – перші 8 літер назви сайту (в деяких панелях управління цей параметр стоїть за замовчуванням). Не занадто складне завдання. Якщо зловмисники підбирають ваш логін, що й оком не змигнеш, то вони вже на півдорозі – і це вони ще навіть не приступили до «грубої сили».

Brute-force attack, атака методом повного перебору або «атака грубої сили» – це скрипт, який підбирає випадкові парольні комбінації, роблячи це набагато швидше, ніж людина. Програма може здійснити тисячі і сотні тисяч спроб входу в систему, поки, зрештою, не підбере пароль.

У вас може промайнути думка: «Існує мільйон сайтів по всьому світу, чому хакери звернуть увагу саме на мій?». Суть полягає в тому, що цей вибір не робиться одинично і під атаку потрапляють відразу сотні ресурсів.

Ботнети – сотні комп’ютерів, з’єднаних в загальну мережу – адмініструються професійними злочинцями.

Антивірусна компанія Bruteprotect опублікувала статистику, яка демонструє зростання атак в геометричній прогресії – у 8 разів вище, ніж роком раніше. І це відбувається не на певному відрізку часу, а кожного дня.

Як же убезпечити себе? Зараз з’ясуємо.

Як заблокувати вхід на сторінку WP Admin

1. Залиште зловмисників без базових фокусів

В Інтернеті багато способів захисту сайту – зміна файлів PHP, створення зашифрованих паролів, зміна .htaccess. Так, все це дієві поради, але проблема в тому, що вони здаються заплутаними і відштовхують людей від захисних дій.

Існують більш легкі способи, які не потребують кодування. Щоб зупинити brute-force attack, ви можете зробити 2 речі – змініть ім’я адміністратора та встановіть новий пароль. Ім’я адміністратора – це не те, яке відображається в розділі “Інформація про користувача”, а логін, який використовується для входу в адміністраторську панель. Краще, якщо логін не є аналогічним назві сайту або вашому імені.

Щодо паролю: що більше комбінація, то краще. Використовуйте випадкові суміші цифр, великих і малих літер та спеціальних символів.

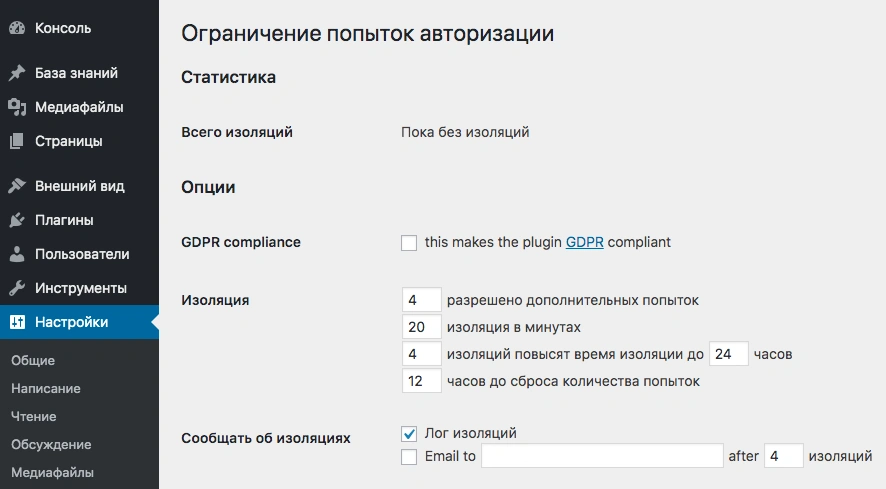

2. Обмежте спроби входів в панель адміністратора

Кто там ломится в ваши двери? А почему они не уходят? И сколько это будет продолжаться? – хорошие вопросы, которые подталкивают к следующему решению: ограничить попытки входа в админпанель. Это можно сделать с помощью плагина Limit Login Attempts Reloaded, скачав его по этой ссылке https://wordpress.org/plugins/limit-login-attempts-reloaded или раздел Плагин –> Добавить новый, вписав в строку поиска название плагина.

Атака методом повного перебору працює за принципом нескінченних спроб входу в систему, доки не буде досягнута фінальна мета. Цей плагін обмежує число введення паролів з однієї IP-адреси.

Просто, легко, безпечно.

На сторінці налаштувань плагіна ви можете скорегувати параметри спроб, час обмеження і спосіб оповіщення про спроби входу в систему.

Змініть URL входу в WordPress

Ще один хороший спосіб убезпечити свій сайт – змінити URL-адресу входу в WordPress. Це рішення істотно вплине на кількість невдалих спроб входу в систему. Змінити адресу адмінпанелі можна за допомогою безкоштовного плагіна WPS Hide Login Без труднощів змініть стандартний URL на будь-який інший шлях.

Висновок

Ці три простих дії матимуть ключовий ефект – спостерігаючи, як в світі постійно збільшується число зламаних сайтів, ви можете не хвилюватися за те, що ваш сайт поповнить цей список. Якщо у вас залишилися питання, звертайтеся до нашої служби підтримки.

Можливо, вас зацікавить

Швидкість завантаження сайту – сірий кардинал, який впливає на конверсії, динаміку індексації сторінок, приплив...

Сьогодні поговоримо про те, як додати детальний опис ваших товарів та послуг на сайт....

Адаптивний дизайн в Upfront дає можливість створити сайт, який буде відмінно виглядати на будь-якому...

Наш телеграм

з важливими анонсами, розіграшами й мемами

Приєднатися