Як працює CloudFlare та як його налаштувати?

Що таке Cloudflare?

Cloudflare – це мережа доставки контенту (CDN) і хмарна платформа безпеки, яка надає послуги захисту підключених до неї сайтів, оптимізує їх та підвищує продуктивність.

Ось лише кілька найпопулярніших функцій Cloudflare:

- налаштування кешування й оптимізації (для кращої швидкості завантаження),

- захист від онлайн-загроз, зокрема DDoS-атак,

- керування DNS-записами,

- переведення сайту на HTTPS,

- аналіз трафіку.

Переглянути тарифи Cloudflare можна на сторінці.

Як працює CloudFlare?

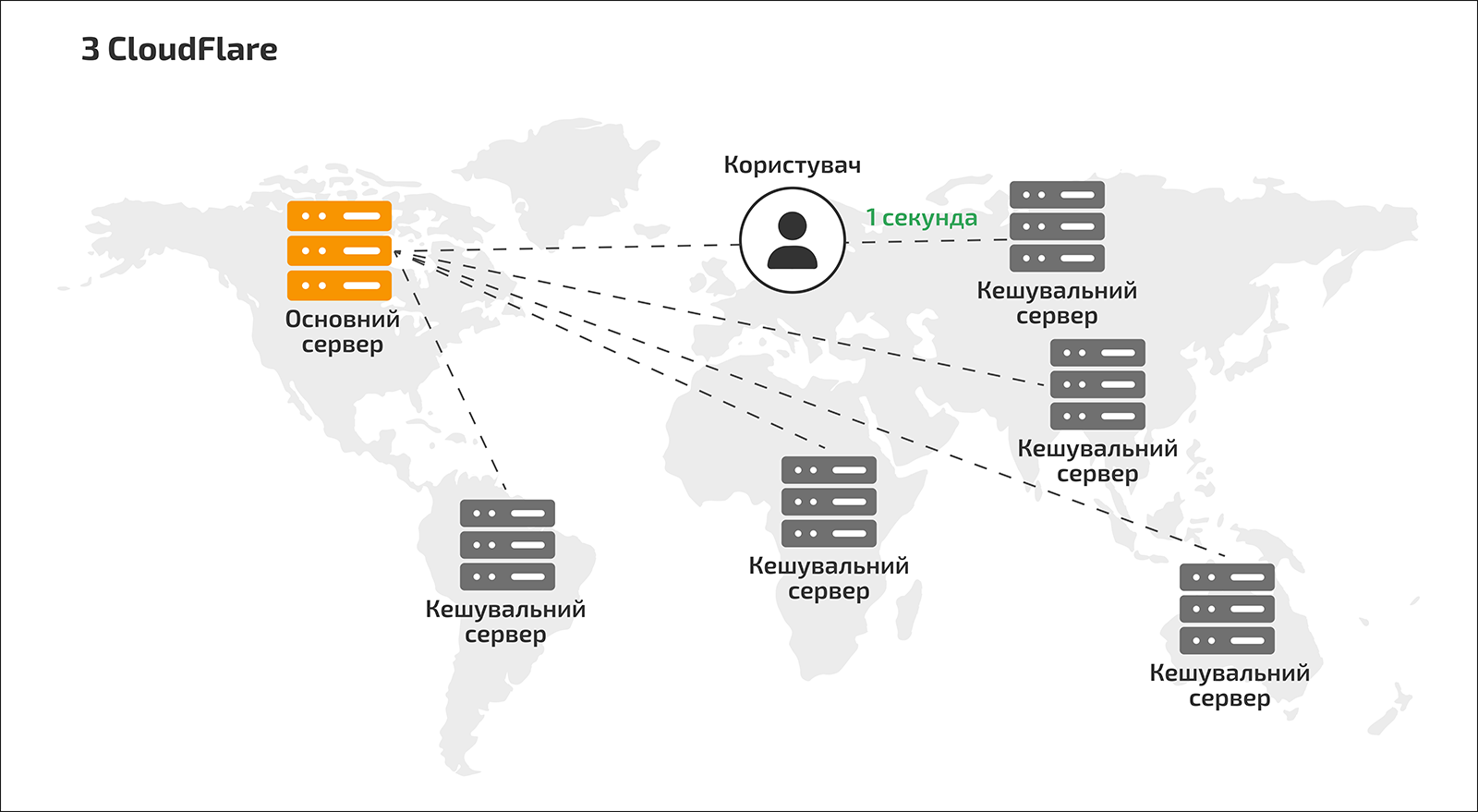

Без Cloudflare. Коли ви хотіли завантажити сторінку вебсайту, запит надходив з вашого комп’ютера на сервер, який потім повертав запитувану сторінку. Якщо сервер фізично був розміщений задалеко, шлях передачі даних був довшим, і відповідно час відгуку сервера більшим.

З Cloudflare. А от статичні файли з підключених до мережі сайтів кешуються на сервери Cloudflare географічно розподілені по всьому світу. І відвідувач значно швидше отримує відповідь з сервера, який розташований до нього найближче.

Без Cloudflare. Якщо на сервер надходило забагато запитів одночасно, він міг вийти з ладу, і не відповідати нікому, хто намагався отримати доступ до контенту.

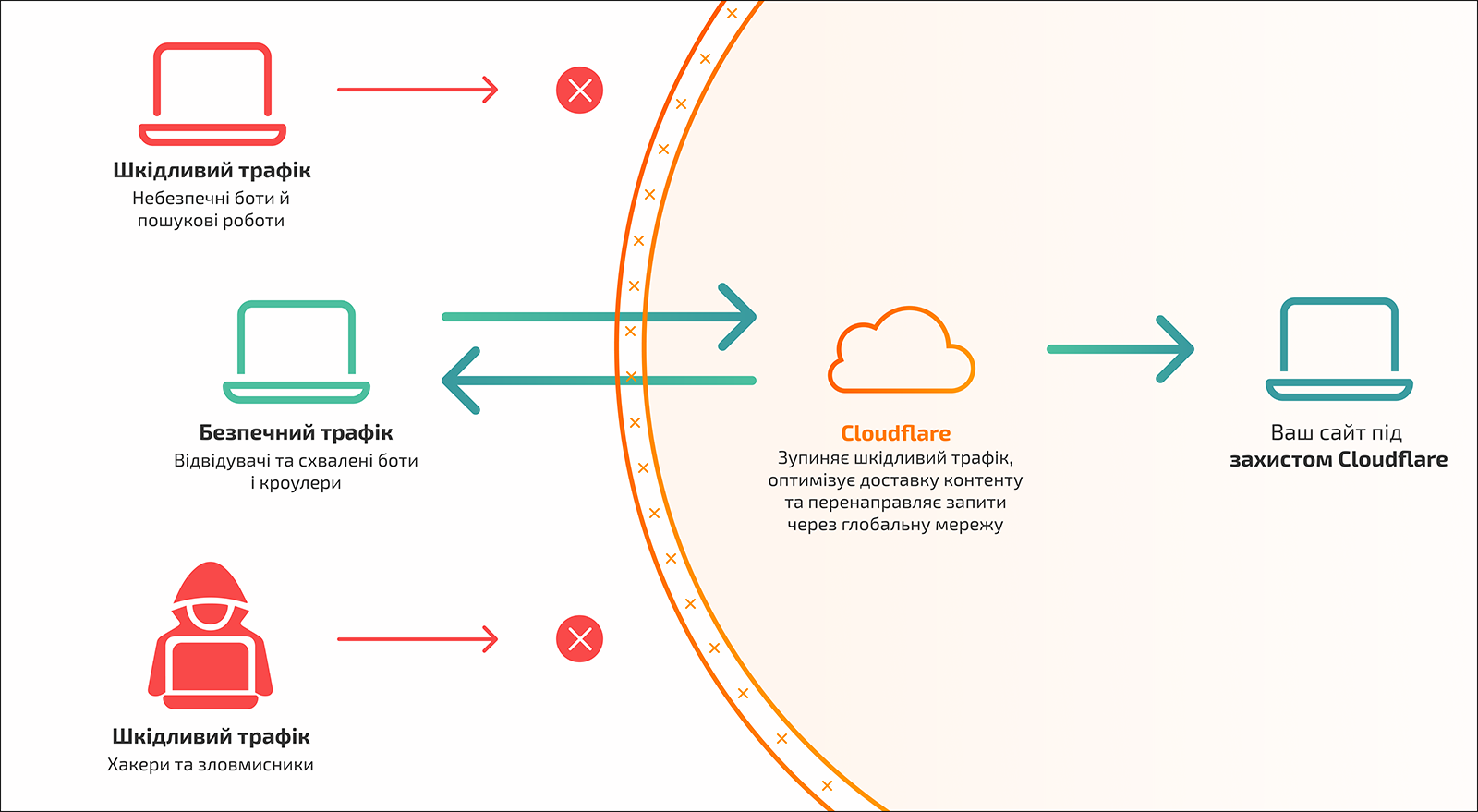

З Cloudflare. Якщо зловмисник спробує зламати ваш сайт, його трафік спрямовуватиметься на машини CloudFlare по всьому світу, а не безпосередньо на ваш вебсервер. Периферійна мережа буде діяти як фільтр, щоб блокувати поганий трафік і надсилати на вихідний сервер лише законний.

Інструменти Cloudflare і як ними користуватися?

Перед налаштуванням Cloudflare слід підключити до сайту. Детальний гайд за посиланням.

Користуватися інструментами Cloudflare можна як з вашого облікового запису на cloudflare.com, так і з особистого кабінету хостингу.

Розглянемо основні інструменти.

Очищення кешу

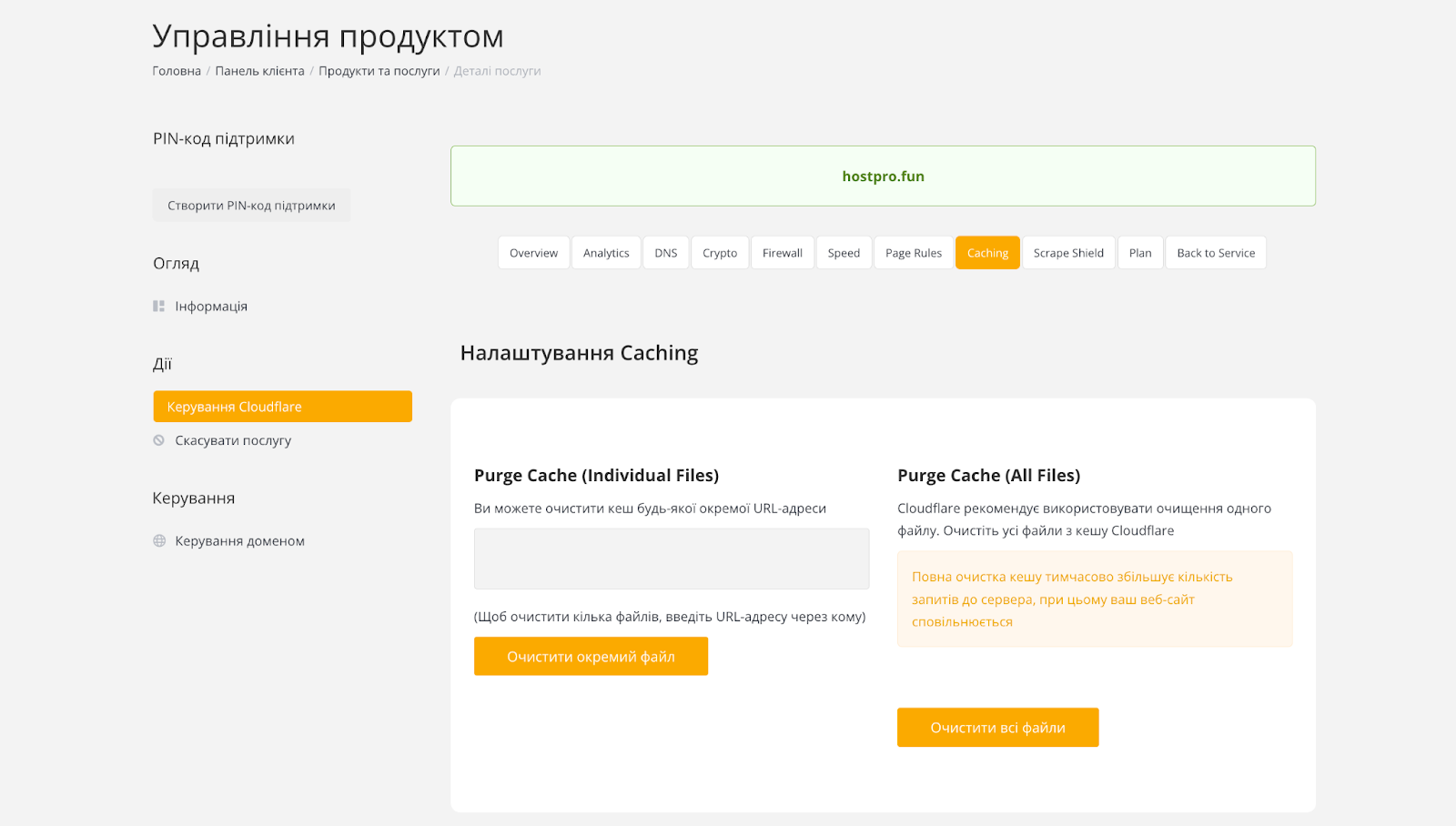

З Cloudflare кешування буде відбуватися за замовчуванням, тому після кожного оновлення на сайті доведеться вручну чистити кеш. Якщо цього не зробити, певний час користувачі будуть бачити контент, який був до змін.

Щоб очистити кеш, перейдіть на вкладку Caching в особистому кабінеті. Кнопка “Очистити окремий файл” очистить кеш будь-якої окремої URL, кнопка “Очистити всі файли” забере весь кеш на серверах Cloudflare, однак повна очистка тимчасово збільшить кількість запитів до сервера, і сайт може сповільнитися. Ми рекомендуємо обирати 1-ий варіант.

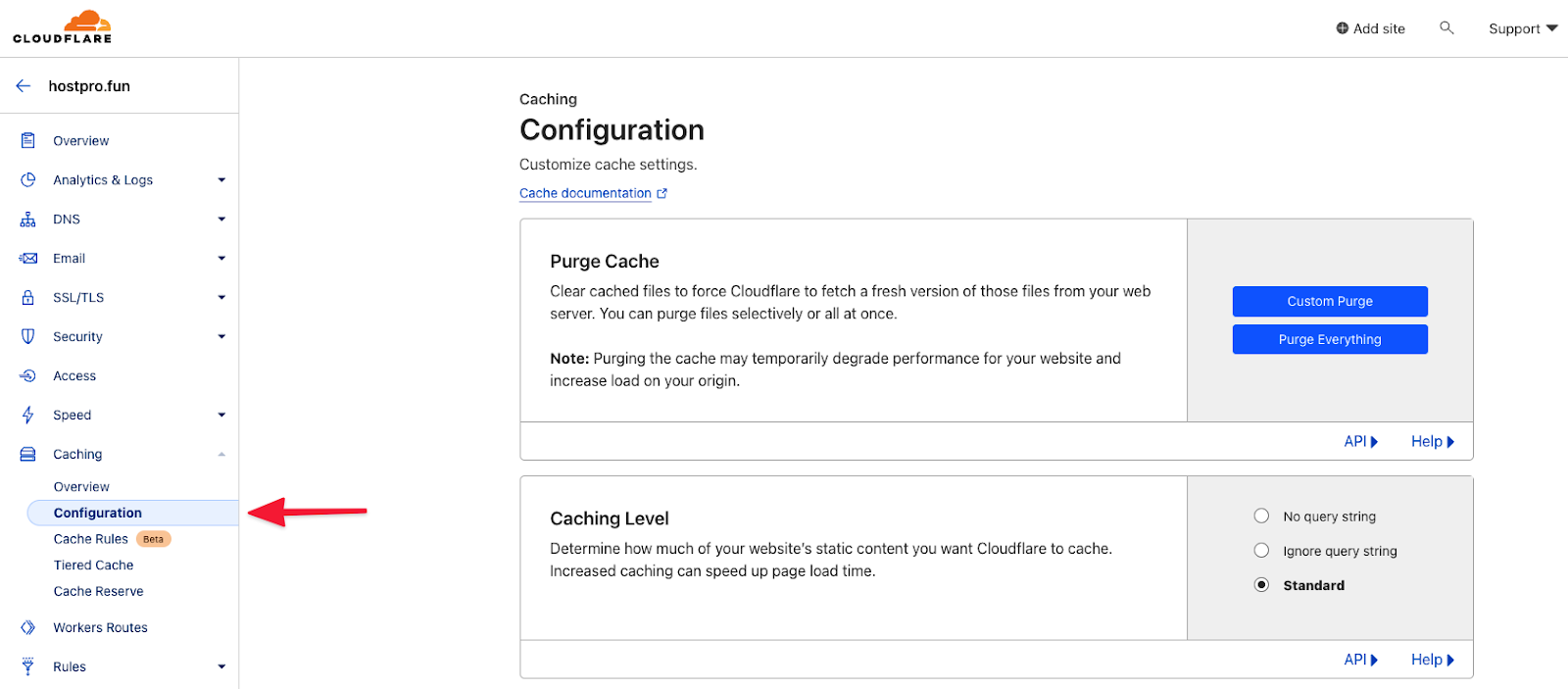

На сайті cloudflare.com це можна зробити у розділі “Caching” ⇒ “Configuration”.

Робота з DNS-записами

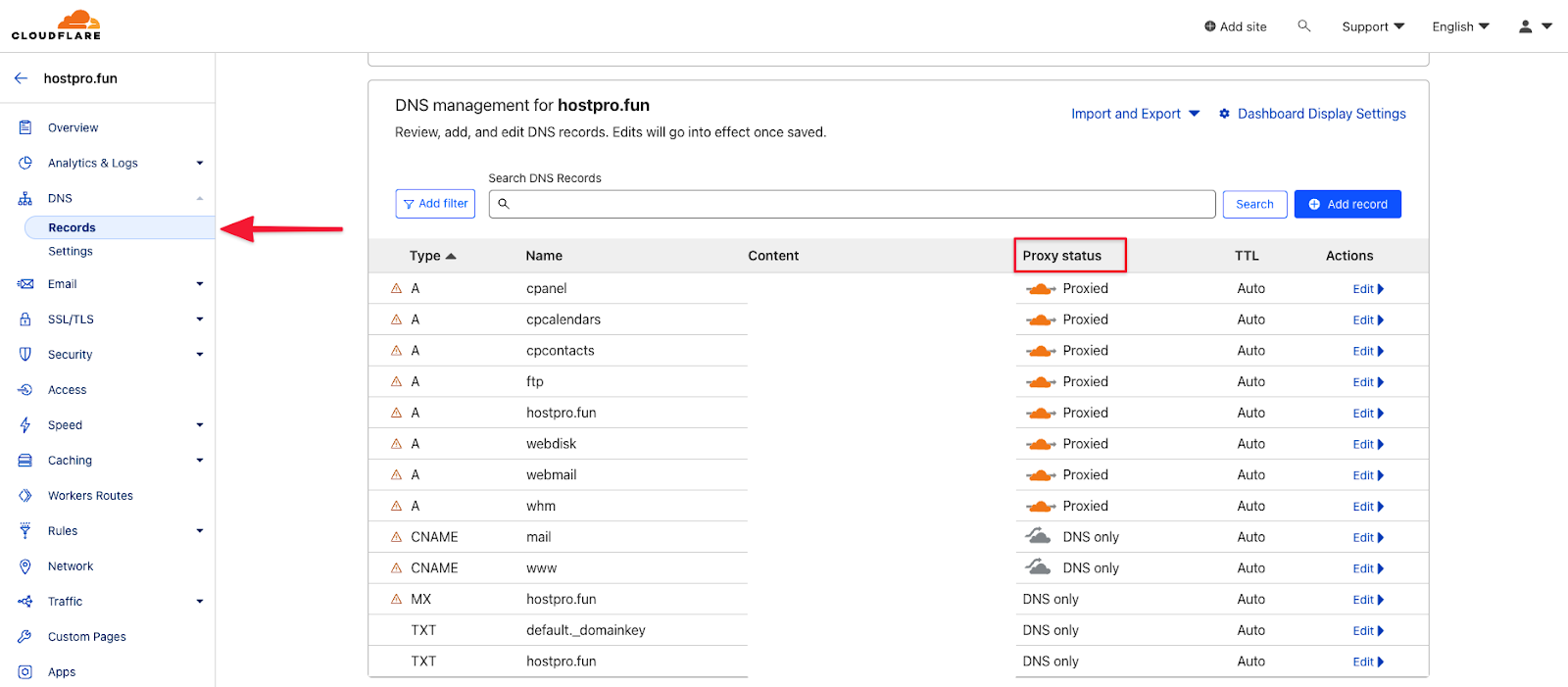

Підключення до DNS-серверів від Cloudflare дозволяє захиститися від перехоплення й підробки записів та DDoS-атак. Перейшовши у розділ DNS ви зможете побачити список записів, отримаєте можливість додавати нові та редагувати наявні.

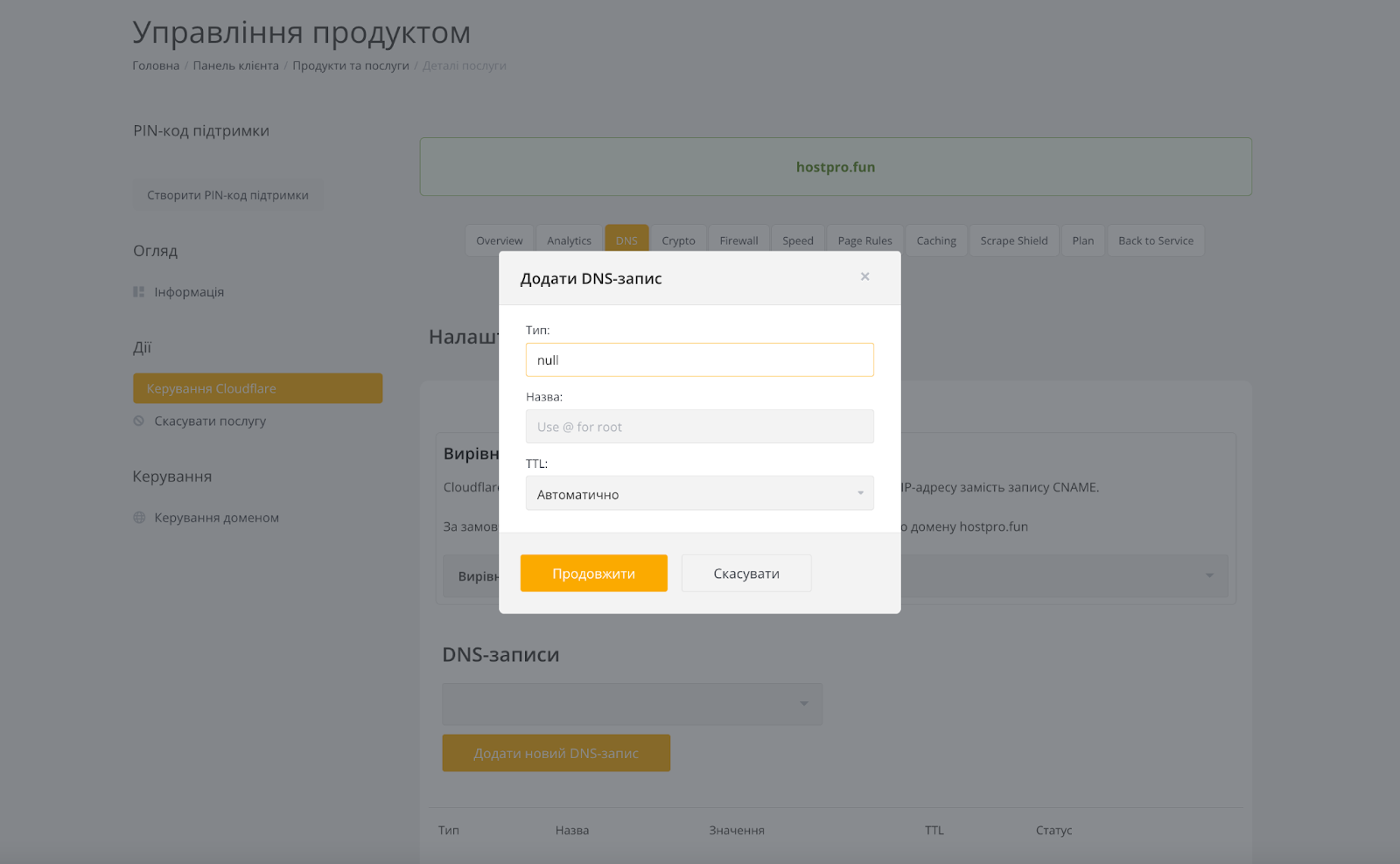

Щоб додати новий DNS-запис, вказуємо тип, наприклад A, AAAA, CNAME, MX, TXT тощо.

“Name” / “Назва” – це домен, якого стосується запис. Тут вводимо назву піддомену (без основного домену) або ж назву домену через знак @.

TTL – інтервал часу, на який проміжний DNS-сервер буде зберігати закешовану інформацію. За замовчуванням цей параметр у значенні Auto, а з Особистого кабінету можна налаштувати потрібний час.

Якщо ви працюєте безпосередньо з сайту Cloudflare, вимкніть для запису Proxy Status перед тим, як захочете змінити TTL на своє значення. Proxy status передбачає, що для цього запису запити проходитимуть через Cloudflare. Якщо його змінити на DNS Only, запити будуть йти в обхід Cloudflare, відтак основні функції (CDN, DDoS-захист) працювати не будуть.

Налаштування HTTPS

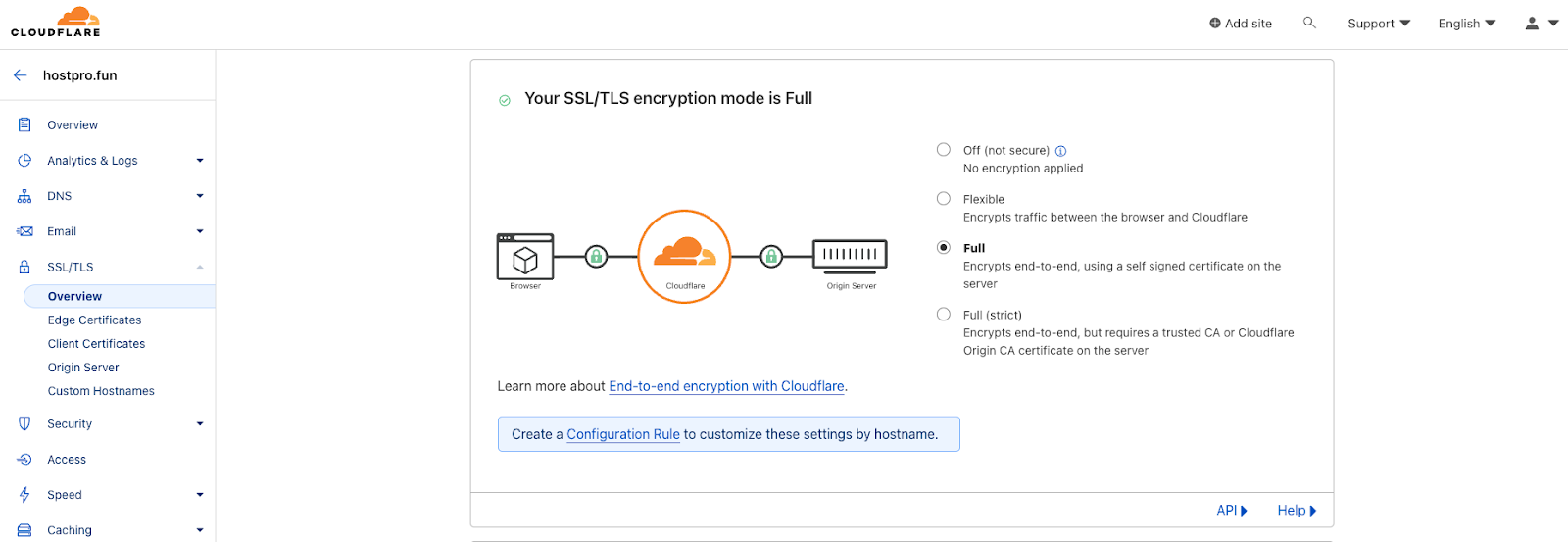

Щойно ви вкажете домен в акаунті, мережа буде захищати зʼєднання від браузера до Cloudflare з власним SSL. А от на шляху від Cloudflare до вашого сайту потрібно налаштувати безпечне зʼєднання – зробити це можна шляхом встановлення на Хостинг SSL-сертифікату. Як підключити на сайт SSL-сертифікат, читайте тут.

Якщо у вас ще немає SSL на Хостингу, оберіть опцію “Flexible”. Тоді користувачі будуть бачити у браузері HTTPS-зʼєднання, але сам Cloudflare все одно буде передавати дані в незахищеному вигляді. Тож ми не рекомендуємо залишатися надовго у цьому режимі. Аби вберегти власні й користувацькі дані від перехоплення, бажано якомога швидше встановити на сайт SSL.

У разі, якщо на Хостингу у вас вже встановлено сертифікат, оберіть у чек-боксі “Full (Strict)”.

Зверніть увагу! Якщо на Хостингу не встановлено SSL, не обирайте опції “Full” і “Full (Strict)”, інакше відвідувачам сайту будуть відображатися помилки 525 і 526.

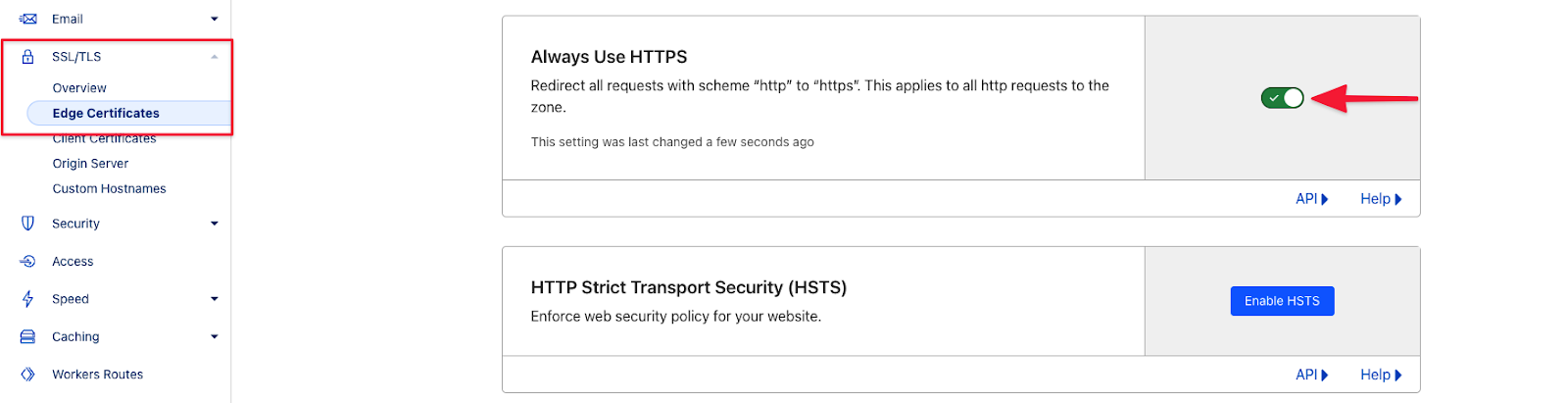

Після того, як ми обрали відповідну опцію, слід перевірити, чи не відкривається часом сайт і через HTTP, і через HTTPS. Для цього в пошуку вводимо наш домен, але навмисне з http, якщо нас перенаправить на https, значить ми все зробили правильно. Якщо ні, тоді в розділі “Edge Certificates” треба ввімкнути опцію “Always Use HTTPS”.

Захист від DDoS

Cloudflare за замовчуванням приховує IP вашого сервера, через що хакери будуть атакувати її сервери замість вашого. До того ж, мережа відсіює більшість небезпечного трафіку (ботів, краулерів), і пропускає на ваш сайт уже відфільтрований.

Одразу зауважимо, що на тарифі Free ви будете захищені тільки від найпоширеніших типів DDoS.

Режим “I’m Under Attack”

Якщо атака таки відбудеться, адміни вашого хостинг-провайдера (принаймні так відбувається в HostPro) мають поставити IP на фільтр. Але щоб додатково помʼякшити навантаження на Хостинг, ввімкніть режим “I’m Under Attack” у вашому кабінеті Cloudflare. Опція ця міститься в розділі “Security” ⇒ “Settings” ⇒ “Security Level”.

При ввімкненні цього режиму відвідувачі, які будуть заходити на сайт, отримають ось таке повідомлення. Протягом 5 сек за допомогою JavaScript буде відбуватися перевірка – зловмисний це відвідувач/бот чи ні.

Не забудьте вимкнути режим по закінченню атаки. Переглянути статистику запитів згодом можна буде в розділі “Analytics”.

Режим “High”

Ще в якості попереджувального заходу можна скористатися режимом “High”, тоді та ж сама “заглушка” буде відображатися не всім користувачам, а лише тим, хто виявив підозрілу активність за попередні 14 днів.

Налаштування Firewall

Щоб досягти кращого захисту від DDoS, bruteforce-атак, зламів, позбутися спаму та знизити навантаження на сервер, і водночас не завадити правильній індексації сайту, можна налаштувати Firewall від CloudFlare. Для цього створюються правила, на безкоштовному тарифі всього їх можна додати 5.

Для цього переходимо в “WAF” ⇒ “Create Rule”.

Приклад на скріні нижче – захист від bruteforce-атак. Подібне правило, де буде вказана адреса вашої сторінки авторизації, буде перевіряти всі відвідування сторінки авторизації і захищати від масового перебору паролів.

У полі “Rule Name” вписуємо назву правила.

- Field – це параметр, на основі якого буде здійснено фільтрацію.

- Operator – умова виконання правила.

- Value – значення параметра.

Кнопки праворуч означають:

- Or – правило має спрацювати, якщо запит відповідає хоча б 1 умові.

- And – правило має спрацювати, якщо запит відповідає обидвом умовам.

У випадному списку “Then take action” обираємо дію, яка буде виконуватися, якщо запит відповідає умовам.

Щоб запустити правило по завершенню налаштувань, натискаємо кнопку “Deploy”.

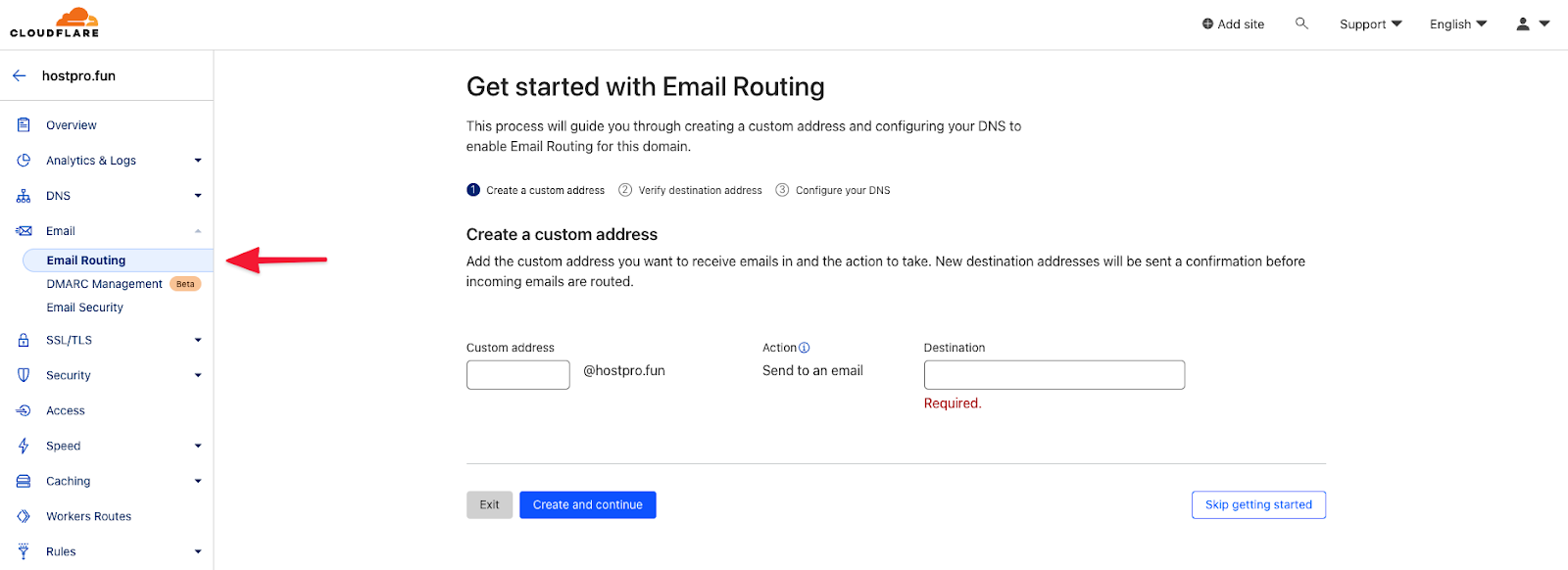

Маршрутизація електронної пошти

З цією опцією можна приховати реальну електронну скриньку і захистити її від зламу. Для цього створюються додаткові кастомні адреси, листи з яких уже перенаправляються на робочі скриньки.

Налаштовується маршрутизація в Cloudflare у розділі “Email” ⇒ “Email Routing”.

На завершення

Ми з вами зʼясували, як працює Cloudflare та скільки користі ця послуга може принести як невеличким, так і масштабним сайтам. З нею можна захиститися від DDoS, налаштувати оптимізацію, кешування, захищене зʼєднання, аналізувати трафік і багато чого іншого.

Якщо матеріал виявився корисним, діліться ним з друзями. А якщо виникнуть додаткові питання, ми з радістю відповімо вам 24/7. Просто напишіть нам у техпідтримку.

Можливо, вас зацікавить

Ми звикли до того, що сплачувати покупки онлайн не лише зручніше, а й вигідніше,...

Cloudflare, найпопулярнішу мережу доставки контенту й захисту від DDoS, сьогодні використовують вже понад 26...

Друзі, у нас хороша новина! Безкоштовний SSL сертифікат доступний для кожного хостинг-тарифу. Той, хто...

Наш телеграм

з важливими анонсами, розіграшами й мемами

Приєднатися